- Hjem

- aktuelt

- Hvordan følge opp dine IKT-leverandører? – en praktisk tilnærming til tredjepartsrisikostyring etter DORA-loven

Hvordan følge opp dine IKT-leverandører? – en praktisk tilnærming til tredjepartsrisikostyring etter DORA-loven

Lovvedtaket til lov om digital operasjonell motstandsdyktighet i finanssektoren (DORA-loven) ble sanksjonert i statsråd 27. mai 2025 og norske finansaktører vil omfattes av DORA-loven allerede fra 1. juli 2025.

Vi opplever at mange virksomheter strever med den praktiske oppfølgingen av sine IKT-leverandører. Leverandørkjedesikkerhet er et komplekst felt som ikke bare krever teknisk innsikt, men også en systematisk og strukturert tilnærming. I dette nyhetsbrevet søker vi å gi konkrete og praktiske råd som kan hjelpe din virksomhet med å både etterleve regelverket og samtidig forbedre sikkerheten gjennom hele leverandørkjeden.

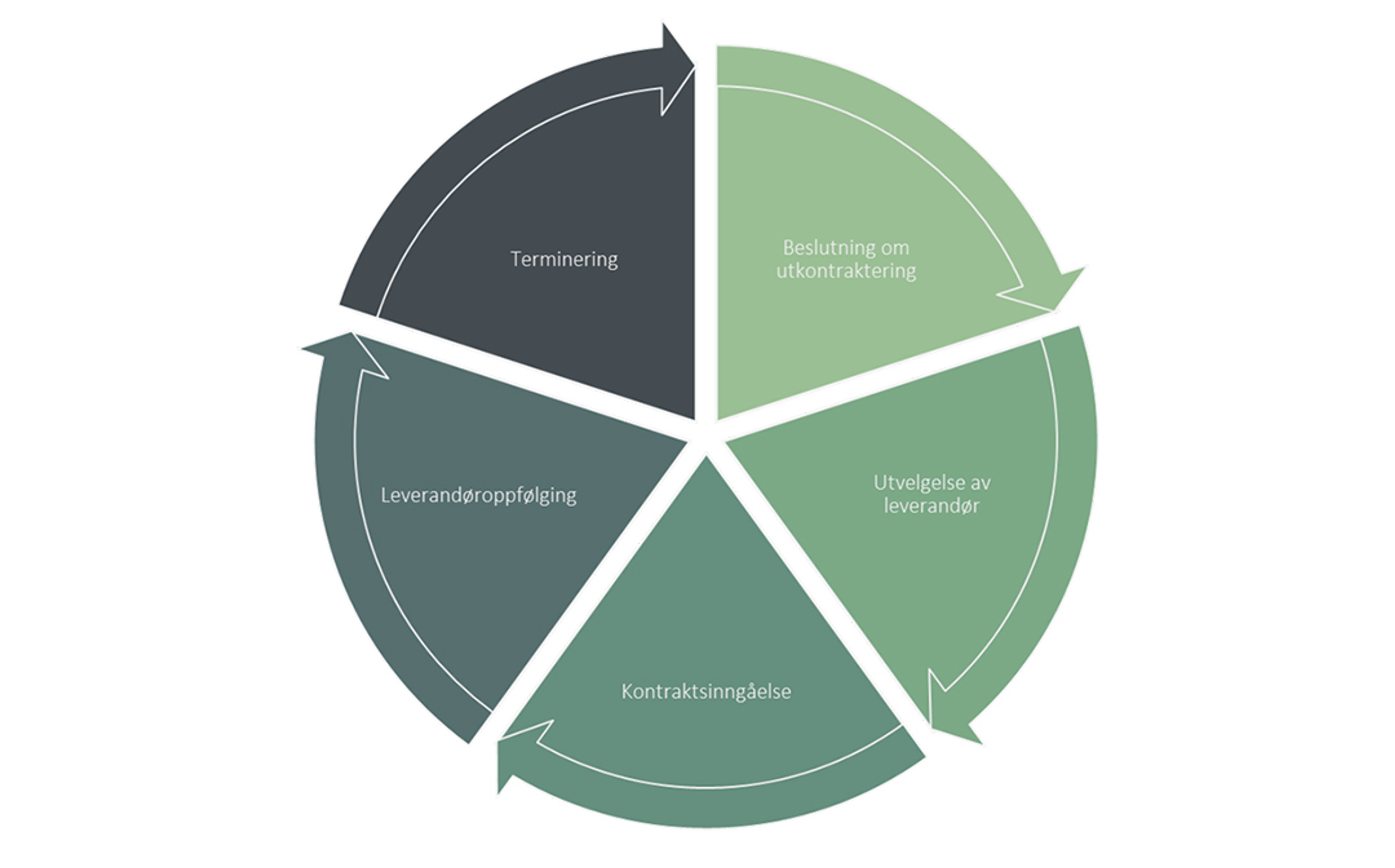

Tredjepartsrisikostyring er en kontinuerlig prosess

Effektiv risikostyring av IKT-leverandører er en kontinuerlig prosess som krever regelmessig oppfølging. Under DORA-loven må alle omfattede foretak etablere systematiske rutiner for å identifisere, vurdere og håndtere risiko knyttet til alle IKT-leverandører gjennom hele kontraktsperioden. Dette innebærer blant annet å gjennomføre jevnlige risikovurderinger, kontraktoppfølging og beredskapsplanlegging for å sikre operasjonell motstandsdyktighet.

Forutsetninger for effektiv tredjepartsrisikostyring

En vellykket implementering av helhetlig tredjepartsrisikostyring i henhold til DORA-loven forutsetter at virksomheten har på plass følgende elementer:

- Utviklet en fullstendig oversikt over samtlige IKT-leverandører, inkludert deres underleverandører

- Utført omfattende risiko- og konsekvensvurderinger av virksomheten (Business Impact Assessment)

- Kartlagt og klassifisert kritiske IKT-leverandører og deres funksjoner

- Inngått gode avtaler som eksplisitt definerer forpliktelser og ansvarsfordeling for samtlige IKT-leverandører

Praktiske råd for oppfølging av IKT-leverandører

1. Gjennomfør regelmessige revisjoner

Revisjoner er grunnlaget for en robust og sikker leverandørstyring. Gjennom systematiske kontroller får virksomheten ikke bare bekreftet at leverandører etterlever avtalte sikkerhetsstandarder, men også identifisert potensielle sårbarheter før de utnyttes.

Vi anbefaler at virksomheten benytter en risikobasert tilnærming til prioritering av revisjoner, og for å bestemme omfanget av revisjonene. Ikke alle leverandører krever samme revisjonsintensitet. Ved å kategorisere leverandører basert på risiko (høy, medium, lav), kan virksomheten allokere ressurser effektivt.

Ulike revisjonsmetoder for ulike situasjoner:

- Uavhengig tredjepartsrevisjon

- Direkte revisjon

- Leverandørens egenevaluering

Åtte steg for å sikre at virksomheten gjennomfører effektive revisjoner:

- Identifiser revisjonsomfanget og lag en revisjonsplan: definer klare revisjonsområder og -målsettinger med objektive revisjonskriterier.

- Gjennomfør revisjonen og test revisjonsbevis: gjennomgå dokumentasjon og vurder funn opp mot de objektive revisjonskriteriene.

- Identifiser gap mot avtalte klausuler: sammenlign revisjonsfunnene med avtaleklausulene med leverandøren.

- Rapporter funn: prioriter avvik basert på risiko og kommuniser funnene klart internt i virksomheten og til leverandøren.

- Tilpass sikkerhetsmål: revisjonsfunn kan avdekke at eksisterende krav er utilstrekkelige. Virksomheten bør dermed tilpasse sine sikkerhetsmål basert på revisjonsfunnene.

- Test hele leverandørkjeden: husk at din leverandørs underleverandører også påvirker din sikkerhet. Virksomheten bør derfor sikre at også kritiske underleverandører er gjenstand for revisjoner.

- Gjennomfør regelmessige vurderinger: ikke vent til neste planlagte revisjon hvis problemer oppdages. Virksomheten bør ha rutiner for gjennomføring av regelmessige vurderinger, særlig ved driftsavbrudd og nedsatt tjenestenivå.

- Overvåk og kontroller sertifiseringer: verifiser at leverandørenes relevante sertifikater er gyldige og gjeldende.

Kontinuerlig forbedring er nøkkelen – En god revisjonsprosess er ikke statisk, men utvikles kontinuerlig. Hver revisjonssyklus bør forbedre både leverandørens sikkerhet og selve revisjonsprosessen.

2. Etabler rutiner for håndtering av hendelser

God hendelseshåndtering er viktig for å styrke motstandsdyktigheten, sikre forretningskontinuitet og redusere økonomiske og omdømmemessige konsekvensene når sikkerhetshendelser oppstår hos tredjeparter.

Grunnleggende krav til hendelseshåndtering:

- Etabler en tydelig hendelseshåndteringsprosess med alle leverandører med klare krav til rapporteringsfrister og varslingsrutine

- Vær forberedt på å yte støtte og bistand til leverandører før, under og etter en sikkerhetshendelse

- Sørg for å kommunisere virksomhetens rutiner, prosesser og prosedyrer til alle leverandører

- Koordiner responsen mellom virksomheten og leverandør for rask gjenoppretting av normal drift

For alvorlige hendelser som utvikler seg til kriser, må virksomheten ha en overordnet og strategisk krisehåndteringsrutine. Denne rutinen bør omfatte eskalering til toppledelsen, koordinering med relevante myndigheter og aktivering av forretningskontinuitetsplaner for å sikre rask gjenoppretting av kritiske forretningsfunksjoner.

3. Overvåk trussellandskapet kontinuerlig

For å opprettholde god sikkerhet må virksomheter kontinuerlig overvåke trussellandskapet i leverandørkjeden. Dette innebærer flere konkrete tiltak, herunder:

- Etablere rutiner for regelmessig innhenting og analyse av trusselinformasjon fra pålitelige kilder, som nasjonale sikkerhetsmyndigheter, bransjeorganisasjoner og internasjonale samarbeidspartnere.

- Vurdere å implementere overvåkingsverktøy som Security Information and Event Management (SIEM) og Threat Intelligence Platforms (TIP) for å oppdage og analysere potensielle trusler i sanntid.

- Dele relevant trusselinformasjon systematisk med leverandører og samarbeidspartnere for å sikre at hele leverandørnettverket er informert og kan iverksette nødvendige tiltak.

- Overvåke spesielt leverandører og operasjoner i utlandet, da disse kan være utsatt for andre typer trusler, lovverk og regulatoriske krav.

- Gjennomføre jevnlige risikovurderinger og oppdater beredskapsplaner basert på nye trender og funn i trussellandskapet.

Ved å følge disse stegene kan virksomheten oppdage endringer tidlig, reagere raskt på nye trusler og styrke den samlede motstandskraften i leverandørkjeden

4. Test leverandørens sikkerhetstiltak

Virksomheten bør verifisereeffektiviteten av leverandørers sikkerhetstiltak gjennom regelmessige testing.. Effektiv sikkerhetstesting kan blant annet innebære gjennomføring av penetrasjonstester eller tilsvarende tester for å avdekke sårbarheter tidlig.

Praktiske råd for implementering:

- Etabler en fast testkalender med ulike typer tester fordelt gjennom året

- Dokumenter testresultater og følg opp avdekkede sårbarheter innenfor angitte tidsfrister

- Involver fageksperter ved gjennomføring av mer avanserte tester

Hvordan kan vi hjelpe deg med DORA-forberedelsene?

For å lykkes med implementeringen av DORA-kravene til tredjepartsrisikostyring, anbefaler vi at din virksomhet starter med en grundig kartlegging av eksisterende leverandørforhold og utvikler en tidsplan for implementering av de anbefalte tiltakene.

Vårt ekspertteam kan bistå med praktisk veiledning tilpasset din virksomhets spesifikke behov og utfordringer – kontakt oss for en uforpliktende samtale om hvordan vi kan støtte din DORA-implementering.